-

GIẢI PHÁP QUẢN LÝ MẬT KHẨU & TÀI KHOẢN ĐẶC QUYỀN (PHẦN 1)

Ngày nay, các tổ chức rất quan tâm tới việc xây dựng hệ thống an toàn an ninh cho hạ tầng CNTT phục vụ mục đích điều hành và kinh doanh. Một hạ tầng CNTT cơ bản bao gồm nhiều thành phần khác nhau như: Máy chủ, thiết bị tường lửa, CSDL, các thiết bị mạng,…Tất cả các thành phần này được kiểm soát, điều khiển bằng cách sử dụng một loạt các tài khoản đặc quyền (tài khoản root của máy chủ UNIX, tài khoản DBA của hệ thống CSDL Oracle, MS SQL, tài khoản Administrator của máy chủ Windows,…)

Đặt vấn đề

Các tài khoản đặc quyền này có quyền truy cập đầy đủ vào tài nguyên của các hệ thống tương ứng. Thông thường, có hàng trăm, thậm chí hàng ngàn các tài khoản này tồn tại trong doanh nghiệp, tổ chức. Việc quản lý tất cả các tài khoản này rất phức tạp và gây nhiều khó khăn cho tổ chức.

Nhưng nghịch lý là hiện nay ở các doanh nghiệp, tổ chức là các tài khoản đặc quyền và cả mật khẩu thường không được quản lý và hiếm khi thay đổi. Ngoài ra cũng không có sự giám sát chặt chẽ từ các cấp quản lý có thẩm quyền.

Trong một số trường hợp, các tài khoản này không chỉ do nhân viên IT trong nội bộ của tổ chức nắm giữ mà còn được chia sẻ cho bên thứ ba, như đơn vị cung cấp dịch vụ hay khi thuê đối tác thứ ba quản trị hệ thống CNTT của doanh nghiệp. Hoặc các tài khoản/mật khẩu này cũng tồn tại trong các ứng dụng tự phát triển, hoặc trong các scripts hoặc file .ini,… Các tài khoản này không được thay đổi mật khẩu thường xuyên.

Có thể nói rằng các tài khoản đặc quyền chính là chìa khóa vận hành toàn bộ hệ thống thông tin của tổ chức. Do vậy việc quản lý yếu kém các tài khoản đặc quyền này sẽ dẫn đến các nguy cơ sau:

- Không kiểm soát bảo mật: Các mật khẩu không được thay đổi và không được kiểm soát để tuân thủ các quy định về an toàn bảo mật (ví dụ như PCI DSS, Basel II, ISO 27001…)

- Nguy cơ an ninh: Một trong những mối quan tâm nhất hiện nay là các nguy cơ từ chính bên trong tổ chức, các nhân viên IT có thể gây ra những tổn thất cho tổ chức nơi họ làm việc khi được nắm mật khẩu của tài khoản đặc quyền của các hệ thống máy chủ.

- Giảm đồng bộ/thông suốt trong công việc: Một mật khẩu khi thiết lập theo phương pháp thủ công bởi nhân viên IT, được thông báo theo quy trình quản lý hành chính thông thường có thể gây ra sự không thông suốt cũng như gây chậm trễ trong trong việc tiếp cận thông tin phục vụ điều hành, kinh doanh trong tổ chức. Với các tổ chức lớn, có hàng trăm các thiết bị mạng, máy chủ thì sẽ tốn rất nhiều thời gian cập nhật thông tin.

Các tổ chức cần phải kiểm soát một cách chặt chẽ các tài khoản đặc quyền này. Theo dõi mọi hoạt động của các loại tài khoản này sẽ làm giảm thiểu các nguy cơ bảo mật và cung cấp các quy định buộc hệ thống phải tuân thủ để đảm bảo quá trình hoạt động của tổ chức được liên tục.

Hệ thống quản lý mật khẩu đặc quyền của CyberArk

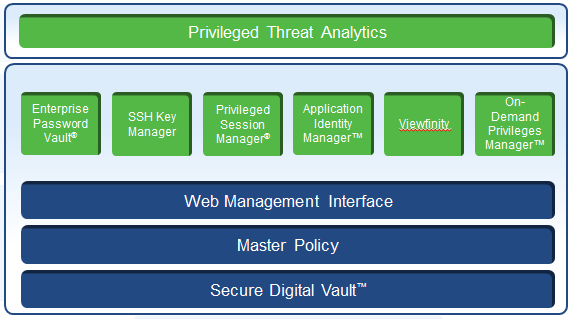

Cấu trúc của hệ thống quản lý mật khẩu đặc quyền – PIM (Privileged Identity Management)

PIM Suite cung cấp một “vùng an toàn” bên trong doanh nghiệp nơi mà tất cả những mật khẩu đặc quyền được bảo mật, tự động quản lý, và chia sẻ giữa những người dùng được phép như nhân viên IT, nhân viên quản trị dữ liệu, nhân viên quản trị hay những dịch vụ, ứng dụng trong kinh doanh, hệ thống quản trị thông tin…Cấu trúc của hệ thống quản lý mật khẩu đặc quyền – PIM Suite bao gồm những thành phần sau:

Các thành phần trong bộ giải pháp của CyberArk

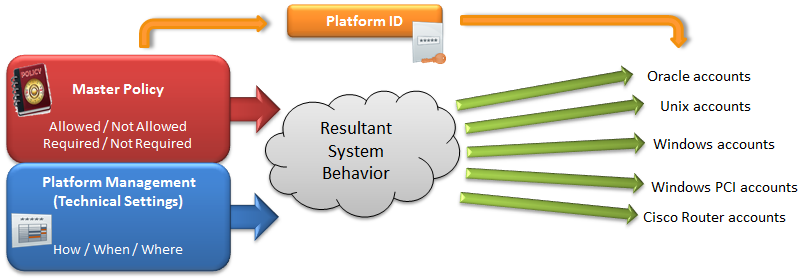

Master Policy

- CPM cho phép tổ chức định nghĩa các chính sách dựa trên một tập các chính sách có sẵn trong CPM.

- Cho phép tổ chức xác thực các mật khẩu trên các thiết bị và có khả năng đồng bộ lại mật khẩu trong trường hợp cần thiết như mất kết nối hệ thống quản lý mật khẩu tới các thiết bị cần quản lý, …

- CPM cho phép tạo các mật khẩu mới một cách ngẫu nhiên và thay thế các mật khẩu hiện tại của các thiết bị do PIM quản lý. Các mật khẩu được tạo mới sẽ được lưu trữ và mã hóa trên Vault Server.

- Các chính sách được lưu trữ trong những tài khoản đặc quyền khác nhau, vì vậy chỉ có người dùng đáp ứng được các chính sách an ninh mới có thể truy cập.

Module Management Portal (Password Vault Web Access)

- Password Vault Web Access (PVWA) mang đầy đủ một tính năng của một Cổng thông tin Web. Cung cấp giao diện cho phép điều khiển cho các yêu cầu, truy cập và mật khẩu quản lý đặc quyền cũng như kết nối trong suốt để quản lý thiết bị. PVWA hỗ trợ cả người dùng, quản trị viên hệ thống.

Giao diện PVWA, cho phép tích hợp với các phương pháp xác thực khác nhau

- PVWA cung cấp giao diện đơn giản, thuận tiện cho người sử dụng. Có hỗ trợ công cụ tìm kiếm Accounts Page giúp các quản trị viên công cụ rất nhanh chóng trong việc hiển thị, tìm kiếm hay truy cập tới các tài khoản đặc quyền do mình quản lý

- PVWA không yêu cầu phải cài bất kỳ một plug-in nào trên máy của người sử dụng trong khi đa số các giải pháp khác đều chạy trên môi trường JAVA. Có hỗ trợ phiên bản truy cập dành cho người dùng di động.

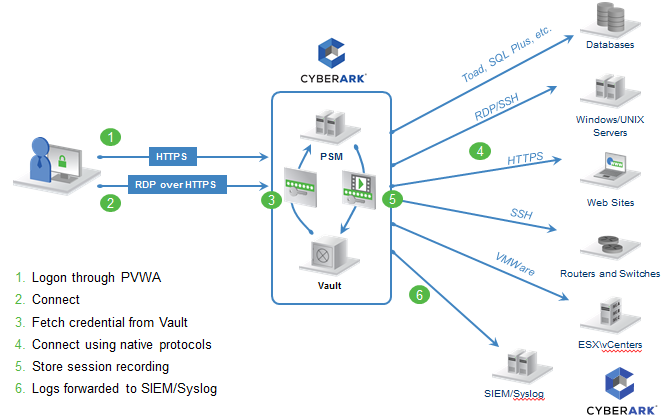

Module Privileged Session Manager (PSM)

Các thức hoạt động của PSM

- Module hoạt động như một proxy, có chức năng ghi lại toàn bộ thao tác của người quản trị khi đăng nhập vào thiết bị do PSM quản lý như: Window, Unix, Network Devices qua các giao thức RDP, SSH và Telnet, các thông tin được xuất ra file Video hoặc dưới dạng text và được lưu giữ trong Vault Server. Module này không yêu cầu cài đặt bất cứ một AGENT nào trên các target server (server, database, …)

- Cho phép theo dõi trực tiếp (real-time monitoring) tất cả các thao tác của quản trị hệ qua video. Auditor có thể ngắt các phiên làm việc trong trường hợp cần thiết.

- Cung cấp tính năng Single-Sign-On cho phép các quản trị hệ thống không cần phải nhớ các mật khẩu của các hệ thống do mình quản lý.

Module SSH Key Manager (SSHKM)

- Module có chức năng lưu trữ, quản lý tập trung và bảo mật cao các SSH Key trong Vault

- Kiểm soát việc truy cập các SSH Key của ứng dụng thông qua quyền sử dụng và chính sách, tự động phân phối khóa một cách trong suốt cho các ứng dụng

- Giảm nguy cơ bị truy cập trái phép vào hệ thống quan trọng bằng cách đảm bảo chủ động, luân chuyển và kiểm soát quyền truy cập của tài khoản đặc quyền qua các SSH Key, kiểm soát theo thời gian thực

Module Application Identity Manager (AIM)

- Module cung cấp các API cho phép tích hợp với ứng dụng để thay đổi mật khẩu của các tài khoản trong Script, ứng dụng phát triển

- Hỗ trợ đa dạng các ngôn ngữ lập trình C, JAVA, CLI, .NET

- Xác thực ứng dụng trước khi cung cấp mật khẩu để sử dụng

Module On-Demand Privileged Manager (OPM)

- Giới hạn quyền quản trị của các tài khoản đặc quyền dựa trên công việc thực tế

- Quản lý tập trung tất cả các chính sách liên quan tới tài khoản đặc quyền

- Cho phép người dùng tự thiết lập quyền theo yêu cầu trên cơ sở tập chính sách phù hợp.

Emanvn | Song Phương

Ngày đăng: 03-11-2017 1,563 lượt xem

Tin liên quan

- MÁY HÚT CO2 ĐẦU TIÊN TRÊN THẾ GIỚI

- ĐI TÌM GIẢI PHÁP TỔNG ĐÀI TOÀN DIỆN TRONG THỜI ĐẠI CÔNG NGHỆ

- TRẢI NGHIỆM MUA SẮM ONLINE VỚI ỨNG DỤNG THỬ ĐỒ TẠI NHÀ CỦA AMAZON

- MoSCoW - NHỮNG ĐIỀU CẦN BIẾT CHO QUẢN TRỊ DỰ ÁN

- ĐÓ LÀ CÁCH CHÚNG TÔI- NHỮNG DEVELOPER THAY ĐỔI THẾ GIỚI

- BẢO MẬT CHO HỆ THỐNG ERP – PHẦN 2

- BẢO MẬT CHO HỆ THỐNG ERP – PHẦN 1

- GIẢI PHÁP QUẢN LÝ MẬT KHẨU & TÀI KHOẢN ĐẶC QUYỀN (PHẦN 2)

- CÔNG NGHỆ SỐ & NHỮNG TÁC ĐỘNG ĐỜI SỐNG VĂN HÓA

- CÁC SỐ LIỆU THỐNG KÊ VỀ KỸ THUẬT SỐ VÀ CÁC LĨNH VỰC LIÊN QUAN Ở VIỆT NAM NĂM 2017

- CHUYỂN DỊCH TỪ CHÍNH PHỦ ĐIỆN TỬ (E-GOVERNMENT) TỚI CHÍNH PHỦ SỐ (DIGITAL GOVERNMENT)

- CHỮ KÝ ĐIỆN TỬ – CƠ SỞ ỨNG DỤNG CỦA BLOCKCHAIN

- BLOCKCHAIN 02: CON TRỎ HASH – BLOCKCHAIN

- BLOCKCHAIN 01: HÀM HASH VÀ ỨNG DỤNG

- CÙNG NHÌN LẠI BONG BÓNG CÔNG NGHỆ KHỦNG KHIẾP NHẤT LỊCH SỬ, 20 NĂM TRƯỚC BITCOIN